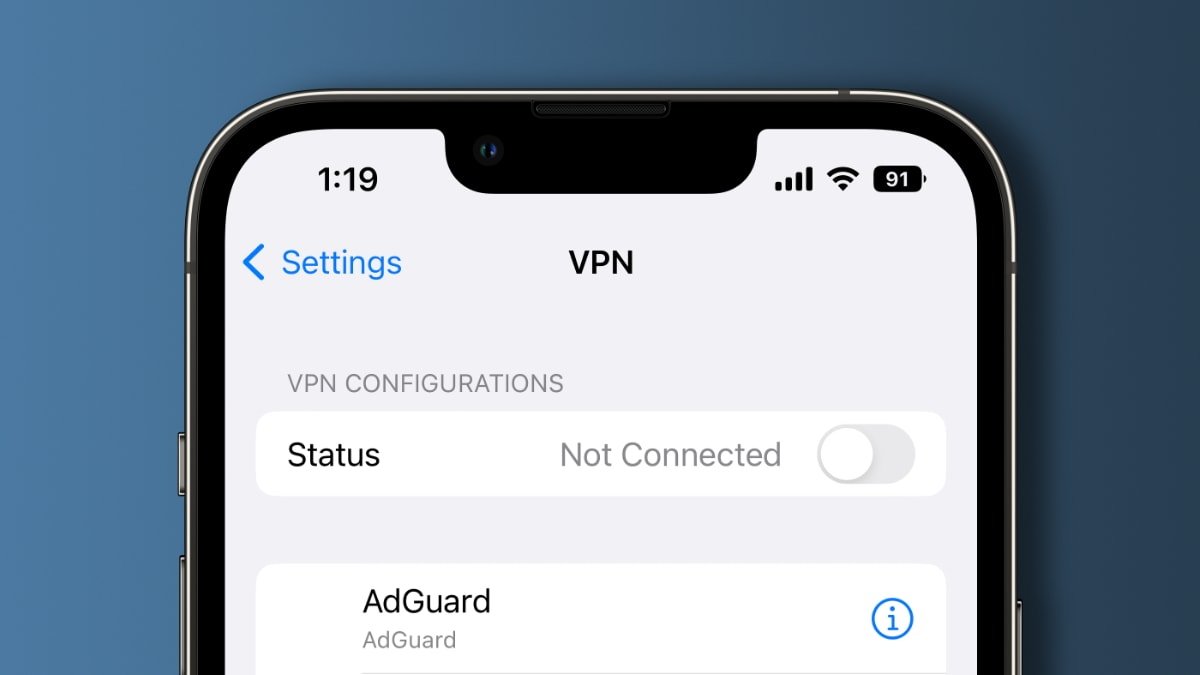

Οι ερευνητές ασφαλείας διαπίστωσαν ότι οι περισσότερες εφαρμογές που σχετίζονται με τις υπηρεσίες της Apple στο iOS 16 θα στείλουν δεδομένα που παρακάμπτουν μια επιλεγμένη σύνδεση VPN.

Τον Μάρτιο του 2020, το ProtonVPN βρήκε ένα σφάλμα στο iOS 13.3.1 και νεότερες εκδόσεις που θα μπορούσε να εμποδίσει ένα VPN να κρυπτογραφήσει πλήρως την κυκλοφορία των δεδομένων του χρήστη. Εξέθεσε δεδομένα και διευθύνσεις IP αποτυγχάνοντας να τερματίσει τις υπάρχουσες συνδέσεις δικτύου μόλις ένας χρήστης ενεργοποιήσει ένα VPN.

Στη συνέχεια, τον Αύγουστο του 2022, ο ερευνητής ασφαλείας Michael Horowitz διαπίστωσε ότι το ελάττωμα εξακολουθούσε να υπάρχει στο iOS.

«Χρειάζεται τόσο λίγο χρόνο και προσπάθεια για να ξαναδημιουργηθεί αυτό, και το πρόβλημα είναι τόσο συνεπές, που αν [η Apple] προσπαθούσε, θα έπρεπε να ήταν σε θέση να το ξαναδημιουργήσει», έγραψε τότε. “Δεν είναι δική μου δουλειά. Ίσως ελπίζουν, όπως στην περίπτωση ProtonVPN, πως θα πάμε έτσι απλά παρακάτω. Δεν ξέρω.”

Πρόσφατα, ένας διαφορετικός ερευνητής ασφάλειας εξέτασε το ζήτημα και βρήκε παρόμοια αποτελέσματα με τον Horowitz.

Στις 11 Οκτωβρίου, ο Tommy Mysk μοιράστηκε τα αποτελέσματα από τις δικές του δοκιμές χρησιμοποιώντας το ProtonVPN και το Wireshark, ένα εργαλείο που μπορεί να υποκλέψει και να αναλύσει την κυκλοφορία του δικτύου. Διαπίστωσε ότι τα αιτήματα DNS από ορισμένες εφαρμογές της Apple στο iOS 16 αγνοούν το VPN κατά την επικοινωνία με τους διακομιστές της Apple.

We confirm that iOS 16 does communicate with Apple services outside an active VPN tunnel. Worse, it leaks DNS requests. #Apple services that escape the VPN connection include Health, Maps, Wallet.

— Mysk 🇨🇦🇩🇪 (@mysk_co) October 12, 2022

We used @ProtonVPN and #Wireshark. Details in the video:#CyberSecurity #Privacy pic.twitter.com/ReUmfa67ln

Οι εφαρμογές της Apple που διέρρευσαν δεδομένα ήταν τα Apple Store, Clips, Files, Find My, Health, Maps, Settings και Wallet. Οι περισσότερες εφαρμογές, όπως η Υγεία, είναι υπεύθυνες για το χειρισμό προσωπικών πληροφοριών χρήστη.

Ο Mysk διαπίστωσε ότι οι εφαρμογές Android συμπεριφέρονται με τον ίδιο τρόπο όταν χειρίζονται υπηρεσίες Google.

“Ξέρω τι ρωτάτε τον εαυτό σας και η απάντηση είναι ΝΑΙ. Το Android επικοινωνεί με τις υπηρεσίες της Google εκτός μιας ενεργής σύνδεσης VPN”, έγραψε, “ακόμα και με τις επιλογές “Always-on” και “Block Connections without VPN”. Χρησιμοποίησα ένα τηλέφωνο Pixel με Android 13.”

Ορισμένες εφαρμογές, όπως το Health, χρησιμοποιούν κρυπτογράφηση από άκρο σε άκρο για σύνδεση με διακομιστές Apple. Άλλες χρησιμοποιούν κρυπτογράφηση κατά τη μεταφορά και την παύση.

Το iCloud της Apple κρυπτογραφεί τα δεδομένα καθώς αποστέλλονται σε έναν από τους διακομιστές της και στη συνέχεια τα αποθηκεύει σε κρυπτογραφημένη μορφή μαζί με τα κλειδιά κρυπτογράφησης. Κρυπτογράφηση από άκρο σε άκρο σημαίνει ότι μόνο η συσκευή ενός χρήστη μπορεί να κρυπτογραφήσει και να αποκρυπτογραφήσει τις πληροφορίες του και η Apple δεν μπορεί να έχει πρόσβαση σε αυτές.

Δεν είναι σαφές εάν ένας εισβολέας θα μπορούσε να κατασκοπεύσει την κίνηση εκτός VPN από αυτές τις εφαρμογές για να αποκτήσει πληροφορίες για τα δεδομένα ή τον χρήστη. Ωστόσο, δεδομένου ότι αυτό το ζήτημα, και η ίδια συμπεριφορά στο Android που αφορά τις υπηρεσίες της Google συνεχίζεται εδώ και αρκετά χρόνια, είναι πιθανώς επιδιωκόμενη συμπεριφορά για έναν λόγο που είναι γνωστός μόνο στην Apple και την Google.

Ο μόνος τρόπος για να βεβαιωθείτε ότι οι κλήσεις Apple και Google δεν «διαρρέουν» από τη σύνδεση VPN, είναι να χρησιμοποιήσετε ένα VPN σε δρομολογητή Wi-Fi.

Ακολουθήστε το AppleWorldHellas στο Google News για να ενημερώνεστε άμεσα για όλα τα νέα άρθρα! Όσοι χρησιμοποιείτε υπηρεσία RSS (π.χ. Feedly), μπορείτε να προσθέσετε το AppleWorldHellas στη λίστα σας με αντιγραφή και επικόλληση της διεύθυνσης https://appleworldhellas.com/feed. Ακολουθήστε επίσης το AppleWorldHellas.com σε Facebook, Twitter, Instagram, και YouTube